نتائج البحث

الصفحة «استغلالات أمن الحاسوب» غير موجودة. يمكنك إنشاؤها إن لم تجد موضوعها في البحث.

مخترق (تحويلة من اختراق أمن الحاسوب)مجال الحاسوب يوصف بالأسود (بالإنجليزية: Black Hat Hacker) إن كان مخرب والأبيض (أو الأخلاقي) (بالإنجليزية: White Hat Hacker) إن كان يعمل على ضمان أمن الشبكة...38 كيلوبايت (3٬133 كلمة) - 22:28، 23 مارس 2024

مخترق (تحويلة من اختراق أمن الحاسوب)مجال الحاسوب يوصف بالأسود (بالإنجليزية: Black Hat Hacker) إن كان مخرب والأبيض (أو الأخلاقي) (بالإنجليزية: White Hat Hacker) إن كان يعمل على ضمان أمن الشبكة...38 كيلوبايت (3٬133 كلمة) - 22:28، 23 مارس 2024 نقطة ضعف (حوسبة) (تحويلة من هشاشة (علم الحاسوب))في سياق أمن الحاسوب، نقطة الضعف هي ثغرة تسمح للمخترق أن يقلص من ضمان المعلومات لنظام ما. فالضعف هو تقاطع ثلاثة عناصر: عيب في النظام، ومخترق يصل لهذا العيب،...12 كيلوبايت (1٬021 كلمة) - 10:17، 8 يناير 2024

نقطة ضعف (حوسبة) (تحويلة من هشاشة (علم الحاسوب))في سياق أمن الحاسوب، نقطة الضعف هي ثغرة تسمح للمخترق أن يقلص من ضمان المعلومات لنظام ما. فالضعف هو تقاطع ثلاثة عناصر: عيب في النظام، ومخترق يصل لهذا العيب،...12 كيلوبايت (1٬021 كلمة) - 10:17، 8 يناير 2024 برمجية خبيثة (التصنيف استغلالات أمن الحاسوب)الخبيثة، هي برمجية تضمن أو تدرج عمدا في نظام الحاسوب لأغراض ضارة، بدون رضا المالك. فقد تستخدم لعرقلة تشغيل الحاسوب، جمع معلومات حساسة، أو الوصول إلى أنظمة...35 كيلوبايت (2٬777 كلمة) - 17:55، 12 يناير 2024

برمجية خبيثة (التصنيف استغلالات أمن الحاسوب)الخبيثة، هي برمجية تضمن أو تدرج عمدا في نظام الحاسوب لأغراض ضارة، بدون رضا المالك. فقد تستخدم لعرقلة تشغيل الحاسوب، جمع معلومات حساسة، أو الوصول إلى أنظمة...35 كيلوبايت (2٬777 كلمة) - 17:55، 12 يناير 2024- هجوم الوسيط (التصنيف أمن شبكات الحاسوب)فايروس توتال فيروس الحاسوب فيروس الحاسوب برامج خبيثة أدوير برامج تجسس برنامج تجسس ماوسزاهن بوابة أمن المعلومات بوابة إنترنت بوابة تعمية بوابة علم الحاسوب...6 كيلوبايت (397 كلمة) - 18:57، 19 فبراير 2024

قرصنة الشبكات اللاسلكية (التصنيف استغلالات أمن الحاسوب)academic.microsoft.com". academic.microsoft.com. مؤرشف من الأصل في 2020-04-08. التاريخ العلمي للشبكات واي فاي عرب بوابة أمن المعلومات بوابة اتصال عن بعد...12 كيلوبايت (1٬051 كلمة) - 16:45، 23 فبراير 2024

قرصنة الشبكات اللاسلكية (التصنيف استغلالات أمن الحاسوب)academic.microsoft.com". academic.microsoft.com. مؤرشف من الأصل في 2020-04-08. التاريخ العلمي للشبكات واي فاي عرب بوابة أمن المعلومات بوابة اتصال عن بعد...12 كيلوبايت (1٬051 كلمة) - 16:45، 23 فبراير 2024- برنامج كارما (التصنيف استغلالات أمن الحاسوب)بيانات برنامج كارما هوَ برنامجٌ يعتمدُ على ثغرة كارما والتي تُعرف في عالم أمن المعلومات بالثغرة التي تستغلّ بعض أجهزة الواي فاي من أجلِ اختراق الهواتف...6 كيلوبايت (436 كلمة) - 18:57، 19 فبراير 2024

برمجة عابرة للمواقع (التصنيف استغلالات أمن الحاسوب)Analyzing business risks: The Cross Site Scripting Threat The impact of Cross Site Scripting on your business (High-level overview) بوابة أمن المعلومات...18 كيلوبايت (1٬397 كلمة) - 15:54، 14 يناير 2024

برمجة عابرة للمواقع (التصنيف استغلالات أمن الحاسوب)Analyzing business risks: The Cross Site Scripting Threat The impact of Cross Site Scripting on your business (High-level overview) بوابة أمن المعلومات...18 كيلوبايت (1٬397 كلمة) - 15:54، 14 يناير 2024- أو تعديل أو دخول أو استخدام أو استغلال غير مشروع. ويشمل مفهوم الأمن السيبراني: أمن المعلومات والأمن الإلكتروني والأمن الرقمي، ونحو ذلك. في يونيو 2021...5 كيلوبايت (244 كلمة) - 09:45، 29 فبراير 2024

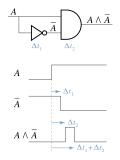

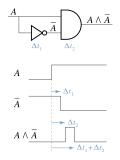

حالة تسابق (التصنيف استغلالات أمن الحاسوب)مستقلة. "معلومات عن حالة تسابق على موقع cwe.mitre.org". cwe.mitre.org. مؤرشف من الأصل في 2022-03-16. بوابة أمن المعلومات بوابة علم الحاسوب بوابة منطق...2 كيلوبايت (86 كلمة) - 18:07، 19 مايو 2023

حالة تسابق (التصنيف استغلالات أمن الحاسوب)مستقلة. "معلومات عن حالة تسابق على موقع cwe.mitre.org". cwe.mitre.org. مؤرشف من الأصل في 2022-03-16. بوابة أمن المعلومات بوابة علم الحاسوب بوابة منطق...2 كيلوبايت (86 كلمة) - 18:07، 19 مايو 2023- اختبار الاختراق (التصنيف أمن الحاسوب)خبرة، لكن لا يمكن تفاديه بشكل كامل. أمن الحاسوب هجوم دون انتظار (بالإنجليزية: Zero-day attack) باك تراك اقتصاديات الأمن Yost، Jeffrey R. (2007). de Leeuw،...7 كيلوبايت (578 كلمة) - 14:53، 7 مارس 2024

- هجوم دون انتظار (التصنيف استغلالات أمن الحاسوب)attack) هو استغلال نقاط الضعف في برمجيات وثغراتها الأمنية خاصة غير المعروفة منها للعامة أو حتى مطوريها في شن هجومات إلكترونية. غالبا ما يتم استغلال هذه الثغرات...4 كيلوبايت (318 كلمة) - 04:12، 11 يوليو 2023

ميتاسبلوت (التصنيف استغلالات أمن الحاسوب)2024-03-22. وصلة مرجع: https://github.com/rapid7/metasploit-framework/blob/master/LICENSE. الوصول: 30 يوليو 2021. بوابة أمن المعلومات بوابة برمجيات حرة...4 كيلوبايت (376 كلمة) - 11:03، 28 أكتوبر 2023

ميتاسبلوت (التصنيف استغلالات أمن الحاسوب)2024-03-22. وصلة مرجع: https://github.com/rapid7/metasploit-framework/blob/master/LICENSE. الوصول: 30 يوليو 2021. بوابة أمن المعلومات بوابة برمجيات حرة...4 كيلوبايت (376 كلمة) - 11:03، 28 أكتوبر 2023

- المتصلة بالطبوغرافيا أو بفن العمارة أو بالعلوم. هـ- مصنفات البرمجيات الحاسوبية بما في ذلك وثائق تصميمها ومجموعات البيانات وتشمل الحماية عنوان المصنف

- كان الهدف الرئيسي لمشروع جنو هو تطوير برمجيات حرة كافية ليستخدم المرء الحاسوب بدون الحاجة لأى برمجيات غير حرة. بدأ التطوير في المشروع على قسمين، الأول

- الأحياء المحظوظة علينا استغلاله بأحسن طريقة، ننير كل أضواء المنزل حتى تلك التي لا نحتاجها، نسارع بشحن كل الأجهزة الكهربائية من حاسوب وأجهزة هاتف محمول لا